IPTables: Análise detalhada sobre o IPTables

RESUMO

Este trabalho tem como objetivo apresentar uma análise detalhada sobre o IPTables, uma ferramenta de firewall amplamente utilizada no sistema operacional Linux, com foco em sua eficácia na proteção e segurança de redes. Através de uma abordagem baseada na estrutura do modelo OSI (Open Systems Interconnection), este documento explora o conceito do IPTables, sua função, importância e modos de funcionamento. Além disso, são destacadas suas configurações e exemplos reais de como essa ferramenta atua na proteção contra diversos tipos de ataques cibernéticos.

INTRODUÇÃO

O objetivo dessa postagem é apresentar uma análise detalhada do IPTables, uma ferramenta de firewall amplamente utilizada para proteção e segurança de redes. Serão abordados conceitos fundamentais sobre o IPTables, suas principais funcionalidades, sua importância na proteção de sistemas e exemplos reais de como essa ferramenta atuou de forma eficaz na defesa contra ataques.

O QUE É O IPTABLES?

O IPTables é uma ferramenta de firewall que faz parte do conjunto de utilitários do kernel Linux. Sua função principal é filtrar e controlar o tráfego de rede, permitindo ou bloqueando pacotes de acordo com regras estabelecidas pelo administrador do sistema. Ele atua na camada de filtragem de pacotes do modelo OSI (Open Systems Interconnection), permitindo que os administradores definam políticas de segurança personalizadas.

PARA QUE SERVE O IPTABLES?

O IPTables serve para proteger sistemas e redes contra diversos tipos de ameaças, como tentativas de acesso não autorizado, ataques de negação de serviço (DDoS), invasões, entre outros. Ao configurar regras específicas, o IPTables controla o tráfego de entrada e saída da rede, garantindo que apenas pacotes legítimos sejam processados e enviados para seus destinos.

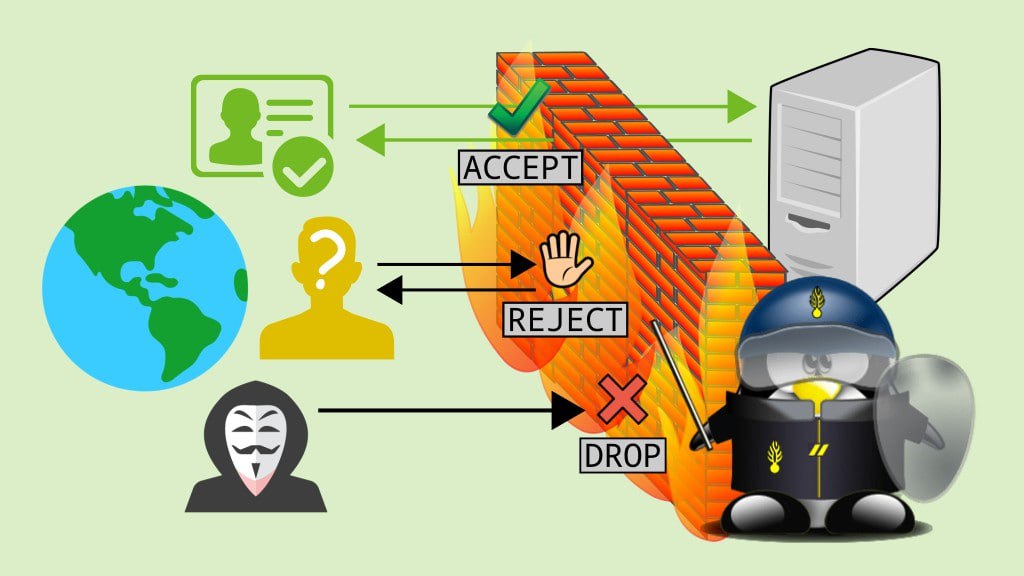

COMO FUNCIONA O IPTABLES?

O IPTables funciona de forma baseada em tabelas e correntes (chains). Quando um pacote é recebido ou enviado, ele passa por uma série de regras especificadas nas correntes, que decidem se o pacote deve ser aceito, rejeitado, descartado ou encaminhado para outra corrente para análise adicional. Cada regra contém critérios como endereço IP de origem e destino, número da porta, protocolo e interface de rede. O IPTables opera com os seguintes conjuntos principais de correntes: INPUT, OUTPUT e FORWARD.

IMPORTÂNCIA DO IPTABLES

O IPTables desempenha um papel fundamental na proteção de sistemas e redes, ajudando a prevenir ataques e garantindo a segurança dos dados. Sua importância reside na capacidade de bloquear tráfego malicioso, reduzindo a superfície de ataque e permitindo que os administradores de rede tenham controle total sobre a comunicação de entrada e saída.

CONFIGURAÇÕES DO IPTABLES

As configurações do IPTables podem ser feitas através da linha de comando ou por meio de scripts. É importante destacar que a correta configuração das regras requer um profundo entendimento do funcionamento da ferramenta e dos requisitos específicos do sistema ou rede a serem protegidos. Abaixo estão alguns exemplos de comandos para configurar regras básicas:

Exemplo 1: Permitir tráfego HTTP (porta 80) de entrada:

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

Exemplo 2: Bloquear tráfego SSH (porta 22) de entrada:

iptables -A INPUT -p tcp --dport 22 -j DROP

EXEMPLOS REAIS DE PROTEÇÃO COM IPTABLES

Ataque 1: Ataque de Força Bruta ao SSH

Descrição: Um servidor Linux exposto à internet foi alvo de um ataque de força bruta ao serviço SSH. Os atacantes tentavam adivinhar as credenciais de acesso por meio de múltiplas tentativas de login com senhas diferentes.

Ação do IPTables: Foram configuradas regras para limitar o número de tentativas de login por IP em um determinado período de tempo. Após um número específico de tentativas fracassadas, o IPTables bloqueava temporariamente o IP do atacante, impedindo-o de continuar o ataque.

Ataque 2: Ataque de Negação de Serviço Distribuído (DDoS)

Descrição: Um servidor web foi alvo de um ataque DDoS, onde um grande volume de tráfego malicioso foi enviado de várias fontes para sobrecarregar os recursos do servidor e torná-lo inacessível.

Ação do IPTables: O IPTables foi configurado para filtrar e bloquear tráfego malicioso, como pacotes com IPs de origem suspeitos ou com características típicas de ataques DDoS. Isso permitiu ao servidor descartar pacotes maliciosos antes que eles atingissem a aplicação, minimizando o impacto do ataque.

Ataque 3: Bloqueio de Tráfego Malicioso

Descrição: Um servidor de e-commerce foi alvo de uma campanha de spam, onde milhares de solicitações de cadastros falsos foram enviadas ao sistema para sobrecarregar os recursos e comprometer a integridade dos dados.

Ação do IPTables: O IPTables foi configurado para bloquear pacotes de entrada provenientes de IPs suspeitos associados aos ataques de spam, permitindo que apenas tráfego legítimo de clientes fosse processado.

Ataque 4: Proteção contra Scanners de Portas

Descrição: Um servidor de jogos online foi alvo de uma varredura de portas em busca de vulnerabilidades para explorar.

Ação do IPTables: O IPTables foi configurado para limitar o número de conexões de entrada para determinadas portas, impedindo o escaneamento excessivo e reduzindo a visibilidade do servidor para possíveis atacantes.

Ataque 5: Mitigação de Ataques SYN Flood

Descrição: Um servidor web foi alvo de um ataque SYN flood, onde um grande número de solicitações de conexões inacabadas foi enviado, esgotando os recursos da pilha TCP/IP.

Ação do IPTables: O IPTables foi configurado para implementar limites de conexão SYN, evitando que um único IP abrisse um número excessivo de conexões não concluídas.

Ataque 6: Prevenção de Ping da Morte (Ping of Death)

Descrição: Um servidor foi alvo de um ataque “ping da morte”, onde pacotes ICMP manipulados foram enviados para causar travamentos no sistema.

Ação do IPTables: O IPTables foi configurado para bloquear pacotes ICMP de tamanho inválido, protegendo contra o ataque “ping da morte”.

Ataque 7: Bloqueio de Tráfego Malicioso de Saída

Descrição: Um servidor comprometido estava enviando spam ou realizando atividades maliciosas para outros servidores, prejudicando a reputação do IP.

Ação do IPTables: O IPTables foi configurado para monitorar e bloquear o tráfego de saída associado a atividades suspeitas, ajudando a evitar que o servidor se torne um ponto de origem de ataques ou spams.

VULNERABILIDADES CONHECIDAS E PREVENÇÃO

Embora o IPTables seja uma ferramenta poderosa, ele também pode ter vulnerabilidades que podem ser exploradas por atacantes. Algumas vulnerabilidades conhecidas incluem erros de configuração, regras ineficientes ou incorretas e ataques de evasão. Para prevenir tais problemas, é recomendado:

- Manter o IPTables atualizado com as últimas correções e patches de segurança.

- Limitar o acesso e permissões de configuração apenas a administradores autorizados.

- Realizar auditorias periódicas nas regras para garantir que elas sejam adequadas e eficazes.

- Implementar soluções adicionais, como IDS/IPS, para complementar a proteção fornecida pelo IPTables.

OUTROS ASPECTOS IMPORTANTES

Logging: O IPTables pode ser configurado para gerar logs detalhados de atividades de rede, permitindo uma análise posterior de eventos e facilitando a detecção de possíveis ameaças.

IPv6: O IPTables suporta tanto IPv4 quanto IPv6, portanto, é fundamental configurar regras de firewall para ambas as versões do protocolo IP para garantir a segurança completa da rede.

CONCLUSÃO

O IPTables é uma ferramenta essencial para garantir a segurança e proteção de sistemas e redes. Sua capacidade de filtrar e controlar o tráfego de rede com base em regras específicas permite a defesa contra diversas ameaças cibernéticas. Ao implementar corretamente o IPTables e manter sua configuração atualizada, os administradores podem aumentar significativamente a segurança do ambiente de rede e minimizar os riscos de violações de segurança.

REFERÊNCIAS

- RUSSELL, Michael; QUINLAN, David. Linux Firewalls: Attack Detection and Response with iptables, psad, and fwsnort. No Starch Press, 2017.

- PURDUM, Jessey. iptables Tutorial. DigitalOcean. https://www.digitalocean.com/community/tutorials/iptables-essentials-common-firewall-rules-and-commands

- RUSTAD, Neil; SIMON, Murray. Security Sage’s Guide to Hardening the Network Infrastructure. Jones & Bartlett Learning, 2004.

- HOGBEN, Michael. Linux iptables Pocket Reference. O’Reilly Media, 2004.

- XIE, Zhiqiang. Learning IPTables as a Firewall on Linux. Springer, 2018.